1.download paket nya

#wget http://web.lib.sun.ac.za/ubuntu/files/help/theme/gnome/win7-setup.sh

2.jadikan file executable

#chmod 755 win7-setup.sh

3.jalankan ( proses instalasi )

#./win7-setup.sh

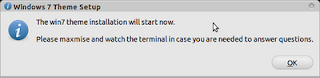

dan ikuti perintah yang ada, ( cuman klik ok doang :D )

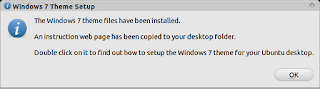

4.ketika proses instalasi script tersebut akan mendownload file-file pendukung dan ketika telah selesai jalankan script ./setup-win7-theme.sh

# ./setup-win7-theme.sh

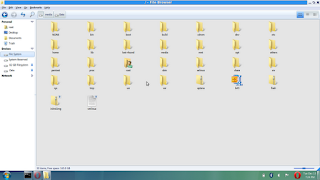

5.Langkah terakhir Anda diminta untuk logout dan login kembali untuk melihat hasilnya... seperti tampilan pada mesin backtrack saya ( 5 R1 )

7:23 PM

7:23 PM

predi

predi