Sudah beberapa bulan tidak dikarena kesibukan :(

Ok, mudah-mudahan kembali semangat untuk menulis artikel-artikel yang diharapkan berguna.

Memonitoring server adalah salah satu kerjaan wajib seorang system administrator, ada berbagai tools/paket aplikasi yang bisa kita gunakan, baik yang gratis maupun berbayar.

Penulis akan sharing salah satu paket aplikasi yang dapat digunakan untuk memonitoring server yang diberi nama

monitorix, berikut langkah-langkah instalasi ;

1. Install paket aplikasi yang dibutuhkan

#apt-get install apache2 rrdtool libwww-perl libmailtools-perl libmime-lite-perl librrds-perl libdbi-perl

ikuti dan isi perintah dan form yang ada hingga selesai.

2. download paket monitorix sesuai sistem operasi server http://www.monitorix.org/downloads.html , kebetulan penulis menggunakan ubuntu server.

#wget http://www.monitorix.org/monitorix_2.6.0-izzy1_all.deb

#dpkg -i monitorix_2.6.0-izzy1_all.deb

3. Kemudian restart service apache Anda

#/etc/init.d/apache2 restart

4. Jika server anda memiliki desktop, silahkan buka browser dan ketikkan di URL http://localhost/monitorx atau http://127.0.0.1 untuk memonitor server

Namun jika server anda non-desktop alias CLI only, maka agar server bisa dimonitoring dari luar atau oleh IP tertentu maka Anda harus melakukan editing pada file

/etc/apache2/conf.d/monitorix.conf

menjadi ;

# monitorix.conf

#

# Monitorix is a lightweight system monitoring tool

#

Alias /monitorix /usr/share/monitorix

ScriptAlias /monitorix-cgi /usr/share/monitorix/cgi-bin

DirectoryIndex monitorix.cgi

Options ExecCGI

Order Deny,Allow

Deny from all

Allow from all# Apache rules to restrict access to Monitorix:

# Don't forget to add

in .htpasswd with the 'htpasswd' command.

#

Options Indexes Includes FollowSymLinks

Order Deny,Allow

Deny from All

Allow from all

AllowOverride None

# AuthUserFile /etc/httpd/conf/.htpasswd

# AuthGroupFile /dev/null

# AuthName "Monitorix: Restricted access, sorry."

# AuthType Basic

# Require user

# Satisfy Any

# end of file monitorix.conf

perhatikan pada opsi yang di tebalkan karena perubahan dilakkukan pada bagian itu dari standar (default)

,

all -> bisa diganti dengan IP yang diberi akses untuk memonitoring server.

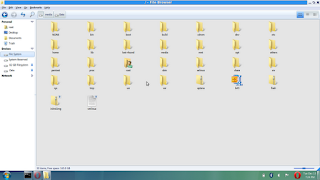

berikut salah satu tampilan dari monitorix.

Selamat mencoba dan semoga membantu ;)

2:57 PM

2:57 PM

predi

predi